Давным-давно, когда

компьютерные вирусы могли только портить

файлы и выводить веселые сообщения на

принтер, никто даже не задумывался о

том, что за каких-нибудь пятнадцати лет

своего развития, вирусы станут чумой

электронной коммерции и всерьез поставят

под удар конфиденциальность пользовательской

информации.

Благодаря хакерам,

ступившим на тернистый путь, компьютерные

вирусы постоянно совершенствовались:

наращивался их функционал, создавались

зловреды под разнообразные операционные

системы и устройства, а обнаруживать

заражение системы становилось все

сложнее и сложнее.

Для лучшей классификации

компьютерных вирусов, они были разделены

на виды:

- По поражаемым объектам

(файловые вирусы, загрузочные вирусы,

скриптовые вирусы, макровирусы, вирусы,

поражающие исходный код).

- По поражаемым

операционным системам и платформам

(DOS, Microsoft Windows, Unix, Linux).

- По технологиям,

используемым вирусом (полиморфные

вирусы, стелс-вирусы, руткиты).

- По языку, на котором

написан вирус (ассемблер, высокоуровневый

язык программирования, скриптовый язык

и др.).

- По дополнительной

вредоносной функциональности (бэкдоры,

кейлоггеры, шпионы, ботнеты и др.).

Что же дает нам такая

классификация? В первую очередь -

информацию о степени опасности

компьютерного вируса и о возможном

ущербе, причиненным им.

Давайте посмотрим,

какие разновидности компьютерных

вирусов наиболее распространены, и

какие опасности они несут.

Трояны

Названы так в честь

жителей древнего города Трои, в который

во время войны между троянцами и

данайцами, обманным способом, проник

неприятель. Они соорудили огромного

деревянного коня, оставили его у стен

Трои, а сами сделали вид, что уплывают.

На боку коня было написано «Этот дар

приносят Афине Воительнице уходящие

данайцы». Жители города Трои приняли

подарок и втащили его за свои стены, а

ночью, из подаренной горожанам деревянной

статуи коня вылезли воины неприятеля

и открыли ворота крепости.

Таким же образом

происходит заражение компьютера

одноименным вирусом. Троянский конь

маскируется под полезные и нужные

программы, а иногда просто склеивается

с ними с помощью утилиты под названием

SUPER GLUE, или аналогичной. Сам троян

размножаться не умеет, и в этом состоит

его отличие от обычного вируса, заражающего

исполняемые файлы. В основном, в задачи

троянского коня входит кража паролей

с последующей передачей их злоумышленнику,

хотя некоторые троянцы имеют возможность

скачивания и установки других компьютерных

вирусов, например бэкдоров или шпионского

ПО.

Бэкдоры

Представляют собой

программы для скрытого и несанкционированного

удаленного управления пользовательским

компьютером. Опасность заражения

бэкдором состоит в том, что злоумышленнику

доступен полный контроль над компьютером,

в том числе и наблюдение за действиями

пользователя.

Spyware

Шпионское программное

обеспечение, не предоставляющее

злоумышленнику полного доступа к

системе, в задачи которого входит сбор

и отправка злоумышленнику самой

разнообразной информации - от персональных

данных и конфигурации компьютера до

введенного с клавиатуры текста и паролей

к аккаунтам платежных систем, а также

информации о посещенных сайтах.

Руткиты

Предназначены для

скрытия деятельности злоумышленника

или вредоносного ПО посредством перехвата

и подмены результата программных и

системных запросов. Основная задача -

сделать невозможным обнаружение действий

другого вируса (например, бэкдора) для

пользователя и антивирусных программ.

Сетевой червь

Разновидность вируса,

самостоятельно распространяющейся

через локальные и глобальные компьютерные

сети с помощью уязвимостей и ошибок

администрирования в программном

обеспечении, установленном на компьютере.

Есть виды сетевых червей, которые

провоцируют пользователя запустить

вирус вручную, например всем известный

червь ILOVEYOU рассылал себя

в письме с темой "Я люблю тебя". Внутри

письма содержался скрипт, заражающий

компьютер. Многие открывали письмо с

такой откровенной и волнующей темой,

самостоятельно заражая свой компьютер.

Стелс-вирус

Вирус-невидимка,

полностью или частично скрывающий свое

присутствие в системе, путем перехвата

обращений к операционной системе,

осуществляющих чтение, запись, чтение

дополнительной информации о зараженных

объектах. Напоминает сочетание руткита

и другого компьютерного вируса,

объединенных в один исполняемый файл.

Может выполнять самые разнообразные

вредоносные функции.

Боты

Вирусы, превращающие

зараженные компьютеры в зомби. Такой

компьютер позволяет хакерам удаленно

администрировать систему, и с помощью

этого совершать различные нужные

действия. Группа таких компьютеров

называется ботнет. Ботнет обычно

используется для нелегальной или

неодобряемой деятельности - рассылки

спама, перебора паролей на удалённой

системе с целью взлома, а также атак на

сайты и серверы в интернете

Всю опасность компьютерных

вирусов можно оценить, зная несколько

примечательных фактов.

Так, например, 26 апреля

1999 года весь компьютерный мир взорвала

новость о начале эпидемии червя Melissa.

Червь распространялся по электронной

почте, отправляя себя по 50 контрактам

из адресной книги пользователя, чем

вызвал не только массовое заражение

компьютеров, но и перегрузку почтовых

серверов.

А в 2000 году другой

компьютерный червь, вышеупомянутый

ILOVEYOU, частично или полностью

поразил компьютерные сети ЦРУ, NASA,

Министерства энергетики, конгресса

США, Пентагона, британской палаты общин

и еще множества других организаций.

Ущерб, нанесенный червем в первые дни

своей активности, был оценен в девять

миллиардов долларов.

В 2001 году атаке сетевого

червя CodeRed подверглись

компьютеры под управлением Windows

2000, имеющие уязвимость в программном

обеспечении веб-сервера IIS,

причем количество зараженных компьютеров

спустя шесть дней после начала эпидемии

превысило 350 тысяч. CodeRed

заменял содержимое страниц на зараженных

серверах на сообщение: «HELLO! Welcome to

http://www.worm.com! Hacked By Chinese!». А между 20 и 28

числами месяца должна была начаться

DoS-атака на несколько IP-адресов, один из

которых принадлежал Белому дому США.

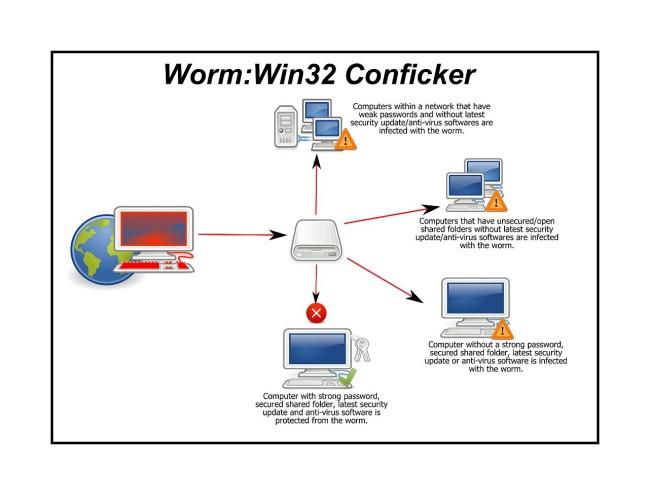

А всего два года назад,

используя практически повсеместную

уязвимость MS08-067 операционной системы

Windows, вирус Conficker (известный также как

Kido) за несколько дней смог заразить

миллионы компьютеров, а собранный им

ботнет функционирует до сих пор.

В июне 2010 года был

обнаружен еще один червь под названием

Stuxnet, заразивший огромное количество

компьютеров по всему миру, причем не

только обычные персоналки, но и компьютеры

в промышленных системах, управляющих

автоматизированными производственными

процессами.

Данный вирус использует

четыре ранее неизвестные уязвимости

системы Microsoft Windows, одна из которых

«нулевого дня» (zero-day), направленная на

распространение при помощи USB-flash

накопителей. Ускользать от антивирусных

программ ему помогало наличие настоящих

цифровых подписей (два действительных

сертификата, выпущенных компаниями

Realtek и JMicron).

Существует предположение,

что Stuxnet представляет собой специализированную

разработку спецслужб, направленную

против ядерного проекта Ирана.

Из всего этого следует,

что современные компьютерные вирусы

могут стать настоящим оружием, причинив

не только виртуальный, но и вполне

физический вред. А чтобы не потерять

важные данные, в тайне сохранить пароли

от сайтов и платежных систем, следует

соблюдать, пусть и очевидные, но от этого

не менее важные рекомендации, данные

во второй части "Железного Четверга".